PDF를 이용한 Script 디코딩 (3)

- 악성 스크립트 디코딩 강좌

- 2019. 11. 24. 00:16

반응형

샘플 17.pdf는 16.pdf와 동일하게 stream을 넣어서 동작시키는 방식이다.

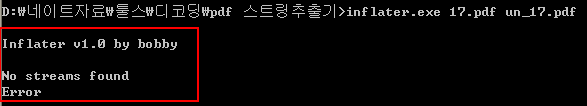

inflater.exe를 이용하여 stream을 추출해보도록 하자.

스크림을 찾을 수 없다며 Error 로그를 보여준다.

그럼 pdftk.exe를 다운로드 하여 사용해보자.

사용방법은 “pdftk.exe 원본파일명 output 새로운 파일명 uncompress” 으로 하면된다.

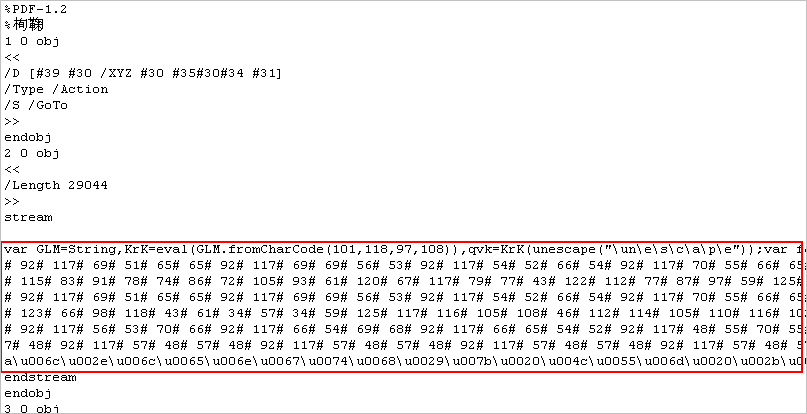

Pdftk.exe는 inflater.exe와는 다르게 추출 된 Stream을 새로운 파일의 pdf에 추가하여 준다.

다시 말해 17.pdf에서 추출 한 stream을 un_17.pdf 파일에 추가하여 생성시켜 주는것이다.

새롭게 생성 된 un_17.pdf 파일을 보면 기존 pdf파일에 Stream을 추출 한 내용이 추가 된 것을 볼 수 있다.

16.pdf 와 마찬가지로 AsciiCode를 1차 디코딩으로 하고, 2차 디코딩으로 ShellCode를 풀면 url을 얻을 수 있다.

동일 한 내용이니 디코딩 과정은 생략하도록 한다.

참 쉽죠?

code obfuscation, pdf, PDF Script, 악성스크립트 디코딩, 자바스크립트, 자바스크립트 난독화, 자바스크립트 디코딩

반응형

'악성 스크립트 디코딩 강좌' 카테고리의 다른 글

| SWF ActionScript를 이용한 Script 디코딩 (2) | 2019.11.27 |

|---|---|

| PDF를 이용한 Script 디코딩 (4) (0) | 2019.11.24 |

| PDF를 이용한 Script 디코딩 (2) (0) | 2019.11.23 |

| PDF를 이용한 Script 디코딩 (1) (0) | 2019.11.23 |

| SWF ShellCode를 이용한 Script 디코딩 (2) (0) | 2019.11.22 |