수정이 필요한 Script 디코딩

- 악성 스크립트 디코딩 강좌

- 2019. 11. 20. 23:39

반응형

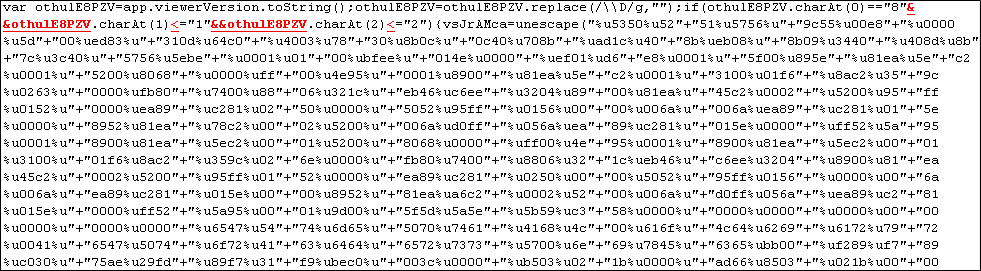

샘플 11.htm은 4번 스크립트 복호화와 비슷하다.

Eval로 시작하기 때문에 malziila로 디코딩이 가능하지만 그전에 수정할 부분들이 있다.

수정해야 할 부분들은 \ 이다.

처음부분과 맨 끝부분을 수정해야 하는데 eval\ <- 여기에서 처름 eval 다음에는 \가 올 필요가 없다.

이런 형식으로 불필요한 \이 추가되어 있기 때문에 수정을 해주면 된다.

수정 된 파일은 11-1.htm이므로 어느 부분이 바뀌었는지는 직접 찾아보는 것이 도움이 되므로 꼭 해보시기 바람

수정 된 파일로는 Malziila로 쉽게 디코딩이 가능함~

디코딩이 완료되면 쉘코드가 나오나 이 부분은 쉽게 할 수 있음

하다보니 위의 쉘코드를 푸는 방법을 안알려줬네;;;

그래도 이후에 나오니 우선 패스함!!

반응형

'악성 스크립트 디코딩 강좌' 카테고리의 다른 글

| SWF ShellCode를 이용한 Script 디코딩 (1) (0) | 2019.11.21 |

|---|---|

| SWF를 이용한 Script 디코딩 (0) | 2019.11.20 |

| VBScript를 이용한 Script 디코딩 (0) | 2019.11.19 |

| Unescape를 이용한 Script 디코딩 (0) | 2019.11.19 |

| US-Ascii를 이용한 Script 디코딩 (0) | 2019.11.18 |